Active Directory Site and Services yapılandırması yapmış iseniz istemci makineler belirlemiş olduğunuz subnet lere göre IP adresi almalıdır. Subnet ler dışında IP aldıklarında DNS sunucu bu istemcileri belirli bir bölgeye yönlendirme yapamaz.

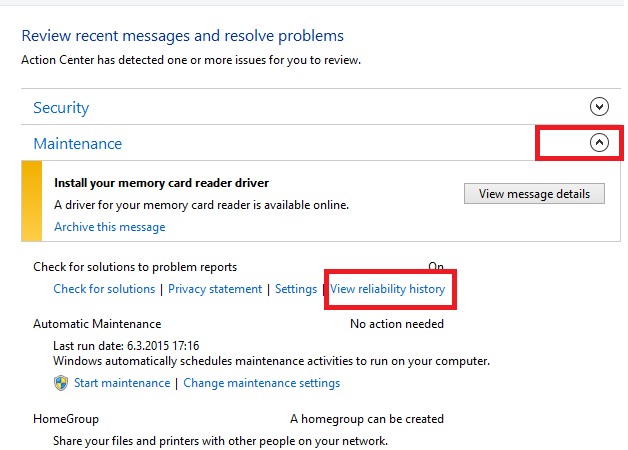

Bu durum DC ler üzerinde bir uyarı kaydının üretilmesine sebep olur.

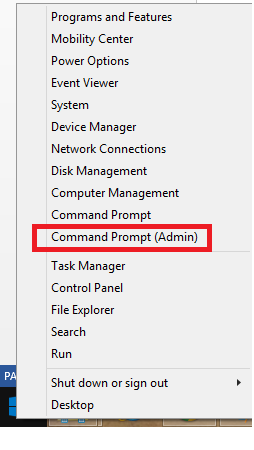

5807 olay günlüğü ile belirtilen durum aşağıdaki resimdeki gibidir:

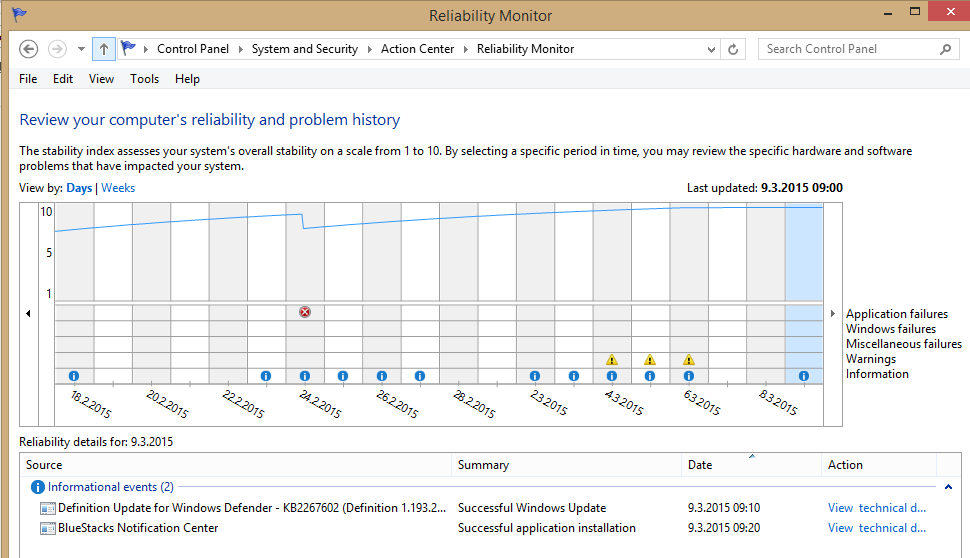

Son birkaç saatte binlerce bağlantı açılmış olabilir. Bu binlerce bağlantı iki ya da üç makinenin bölgeler dışında kalmasından kaynaklanabilir. İstemciler sürekli bağlantı isteği gönderdiklerinde bağlantı sayısı çok artmaktadır.

DCDIAG komutu verdiğimizde DC ler üzerinde de aynı mesaja ulaşabiliriz.

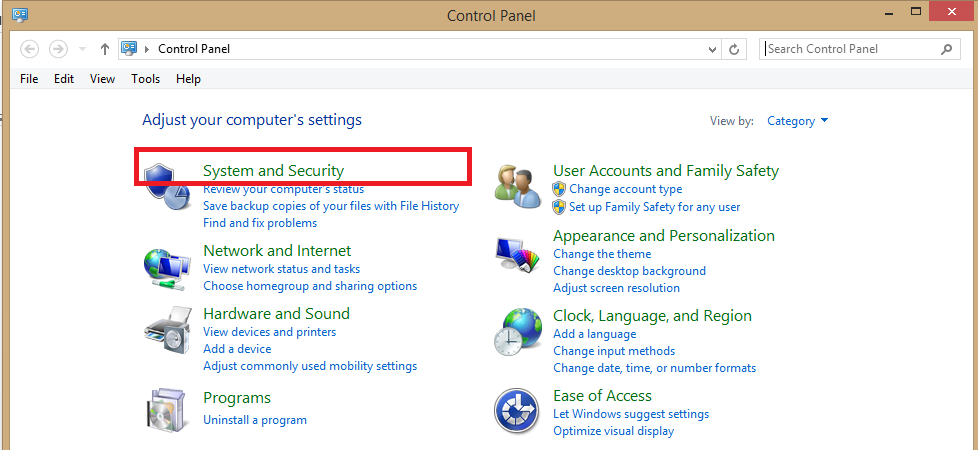

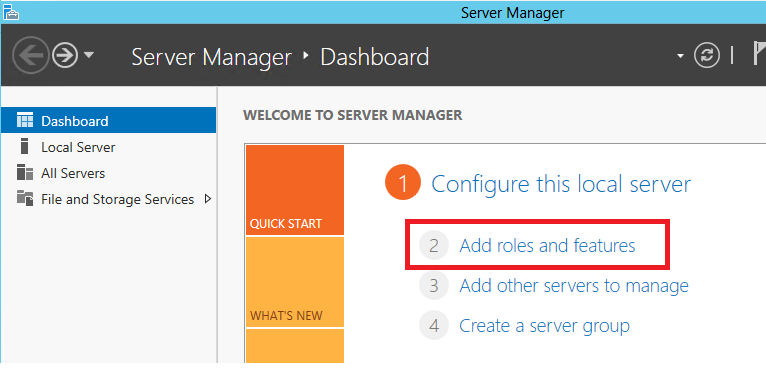

Bu tür durumda bölge dışında kalan makinelerin IP adreslerine uyan subnet leri Active Directory Site and Services konsolundan yaratmamız gerekmektedir. Fakat işin zor yanı hangi IP adreslerinin ve istemcilerinin bu duruma sebep olduğunu bulmaktır.

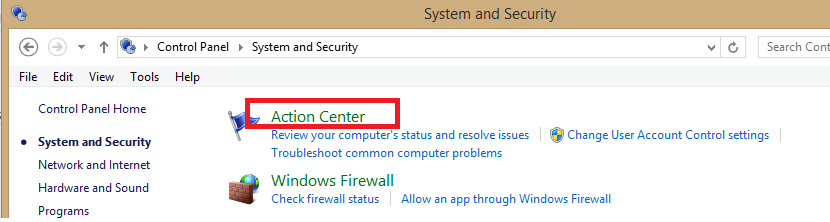

DC üzerinde C:\Windows\Debug klasörüne gelirseniz eğer netlogon.log isimli bir dosya olduğunu göreceksiniz.

Bu dosyayı notepad ile açtığınızda aramış olduğunuz IP adresleri, istemciler ve tarihler yer almaktadır.

Bu aşamadan sonra istemci makinelerin doğru IP adresi almasını sağlayabilir ya da bu istemciler için subnet yaratabiliriz.